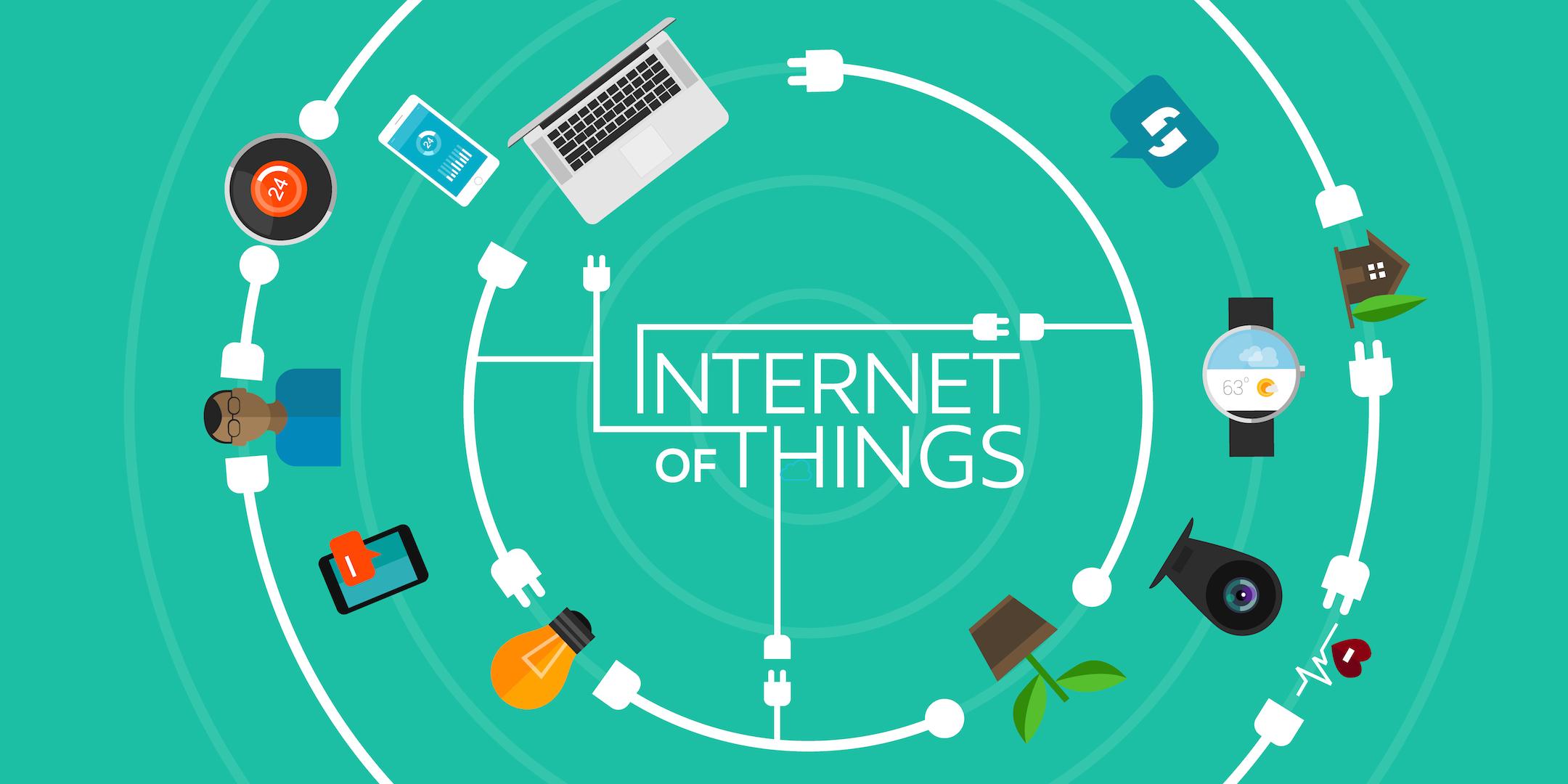

ساختن یک محصول آیوتی که برای شرایط فعلی و آینده ایمن و قابل نگهداری باشد، مستلزم زمان و تخصص قابل توجهی است. علاوه بر آن، نیازمند درک آن است که اکوسیستم کجا بوده و به کجا می رود.

با نگاهی به برخی از بزرگترین شکست های فضای IoT در چند سال گذشته، به راحتی می توان لیستی از نکات مفید ساده ای برای توسعه دهندگان و سازندگان دستگاه های آیوتی تهیه کرد. استفاده از تجارب گذشته به عنوان راهنما و منبع الهام بخش باعث شد که 3 راه برتر برای اطمینان از ایمن سازی دستگاه های آیوتی را در ادامه بیان کنیم.

پیش از آن اجازه دهید یک گریز سریع داشته باشیم. بیایید به سرعت به یکی از بزرگترین تصورات غلط امنیتی در وب بپردازیم. فقط به این دلیل که شما Hostname را برای دستگاه اینترنت اشیاتان تعریف نکرده اید – به عبارت دیگر شما باید آدرس IP عددی دستگاه را برای دسترسی به آن وارد کنید – به این معنا نیست که آن را با خیال راحت از افراد بد در محیط وب مخفی نگه داشته اید. در حقیقت، بسیاری از اسکریپت ها و برنامه ها ساخته شده اند تا تمام محدوده آدرس های IP معتبر را برای دستگاه های رایج و سیستم های آسیب پذیر اسکن کنند. (اغلب اوقات، به طرز عجیبی این عملیات توسط شبکه ای متشکل از دستگاه های ناامن دیگری انجام می شود!)

بدین منظور، دستگاهی را به وب وصل کنید و در عرض چند ثانیه امنیت آن آزمایش خواهد شد. در اینجا برخی از راه های ساده برای ایمن تر کردن محصولات آیوتی ارائه خواهد شد.

از کلمه عبورهای پیش فرض و رایج استفاده نکنید

اکثر دستگاه های آیوتی به این علت آسیب پذیر هستند که رمزهای پیش فرض و دستی بر روی آنها قرار دارد. آنها یک رمز عبور مشترک برای دسترسی Telnet یا یک داشبورد وب داشتند و در حالی که که آنها واقعا قابل تغییر بودند، کاربران یا نصب کنندگان اطلاعات کافی برای تغییر آنها نداشتند.

تعداد عظیمی از دستگاه های موجود در وب با رمز پیش فرض رها شده اند که اگر فردی دانش قبلی درباره کلمات عبور پیش فرض داشته باشد، می تواند وارد سیستم شود. این مشکلی است که در نهایت باعث ایجاد یکی از بزرگترین بوت نت ها در پاییز سال 2016 (Mirai) شد، که در واقع یکی از بزرگترین حملات انکار سرویسی (DoS) است که اینترنت تا به حال به خود دیده.

در عوض، تولید کنندگان دستگاه می توانند، مثلا یک کلمه عبور تصادفی را در پایین دستگاه ها چاپ کنند. این دقیقا همان چیزی است که سازندگان روترهای بیسیم شروع به انجام آن کرده اند. با استفاده از این رویکرد، هر دستگاه با مجوز های مختلف ورود به سیستم از کارخانه خارج می شوند و اگر دسترسی فیزیکی به دستگاه ها نداشته باشید، نمی توانید رمزهای پیش فرض را بدانید. این رویکرد کامل و بی نقص نیست اما، یک دروازه نفوذ هکرها و بوت نت ها را برای انجام اعمال خرابکاری می بندد.

مانع Backdoor ها شوید و تمام پورت ها را ببندید

بسیاری از دستگاه های آیوتی که توسط بوت نت ها مورد حمله قرار گرفته اند، پورت های Telnetشان باز بوده است. این سرویس ناامن به تولید کنندگان اجازه می دهد تا از راه دور به دستگاه ها جهت انجام عملیات های پشتیبانی، تعمیر، نگهداری و یا ایجاد تغییرات در سیستم عامل متصل شوند. بزرگترین توصیه ما به تولید کنندگان دیگر آیوتی این است که: اگر امکان پذیر باشد، پورت های ورودی را باز نگذارید.

به جای این، بسیار بهتر است ارتباطات خروجی TCP / IP را به میزبان های مورد اعتماد معرفی کنیم. این کار همچنین می تواند بوت نت Mirai را متوقف کند زیرا این حمله از طریق Telnet ها و SSH های باز اتفاق می افتد تا میزبان ها را آلوده کند.

که به این سوال منجر می شود، اگر شما نیاز به یک راه برای دسترسی از راه دور یا نگهداری دارید، چه کاری انجام می دهید؟ یک راه حل این است که از ویژگی شناخته شده SSH تحت عنوان تونل زنی معکوس استفاده کنید. با استفاده از اتصالات پیام رسانی موجود (به عنوان مثال MQTT) می توانید دستگاه خود را در صورت نیاز به “تلفن خانه” هدایت کنید، سپس به یک سرور کنترل متصل و یک تونل معکوس باز شود.

این تونل معکوس می تواند برای SSH زدن به یک دستگاه آیوتی مورد استفاده قرار گیرد. با استفاده از این رویکرد، هکرهایی که تلاش می کنند به پورت های مجازی دستگاه ها مراجعه کنند هرگز به مقصود خود نمی رسند. علاوه بر آن، این روش همچنین به شما اجازه می دهد تا مشکل اتصال به دستگاه هایی که مشتریان به طور امن در پشت NAT قرار داده اند را بدون استفاده از UPnP حل کنید ، که در واقع به دستگاه ها اجازه می دهد پورت های ورودی را از طریق دستگاه های NAT باز کند.

ساخت برنامه های کاربردی وب ایمن

تعداد کمی از دستگاه های IoT، که دارای یک وب سرور ساخته شده در خودشان هستن، وجود دارند. و این دستگاه ها را به یک پلت فرم مستقل تبدیل کند: کاربر می تواند آدرس آی پی چاپگر یا دوربین امنیتی خود را تایپ و نمایش وضعیت موجود دستگاه را از هر مرورگر بدون نیاز به تولید کنندگان برای ارائه خدمات cloud کنترل کند.

با این حال، سازندگان دستگاه IoT لزوما نمی دانند که چگونه برنامه های وب امن را بسازند، که به عنوان یک هنر به خودی خود است. برای شروع، پروژه امنیتی پروتکل باز وب (OWASP) لیستی از 10 آسیب پذیر ترین نرم افزارهای وب را دارا است که یک مزیت عالی برای هر توسعه دهنده وب می باشد.

در ماه مارس سال 2017، Dahua، یک تولید کننده بزرگ دوربین های امنیتی و ضبط های ویدئویی دیجیتال (DVRs) یک پچ امنیتی برای تعدادی از دستگاه های خود را برای حل مسئله وب سرور جاسازی شده در دستگاه های خود صادر کرد. این مسئله به هکر اجازه داد تا از یک URL دقیق ایجاد شده برای استخراج تمام نام کاربری و کلمه عبور برای دستگاه استفاده کند. این آسیب پذیری عمدتا قابلیت هر دستگاه را به هر کسی که به اینترنت متصل است، باز میکند.

جمع بندی

حتی اگر شما بر هنر برنامه های کاربردی وب تسلط داشته باشید، همچنان پتانسیل برای آسیب پذیری های ناشناخته در آینده ، گاهی اوقات در وابستگی های نرم افزاری، سرویس ها یا چارچوب هایی که انتخاب شده اند وجود دارد. با توجه به این موضوع، هنگامی که نیازی به وجود می آید، لازم است که یک سیستم برای به روز رسانی سریع برنامه های وب (بدون اشاره به هر یک از نرم افزار های دستگاه IoT) وجود داشته باشد. با توجه به اهمیت مرحله توسعه، دستگاه های IoT می توانند برای جستجو و دریافت نرم افزارهای به روزرسانی ایجاد شوند تا اشکالات آینده به راحتی قابل لمس باشند و دستگاه ها بتوانند در طول چرخه عمر کامل خود امن باشند.