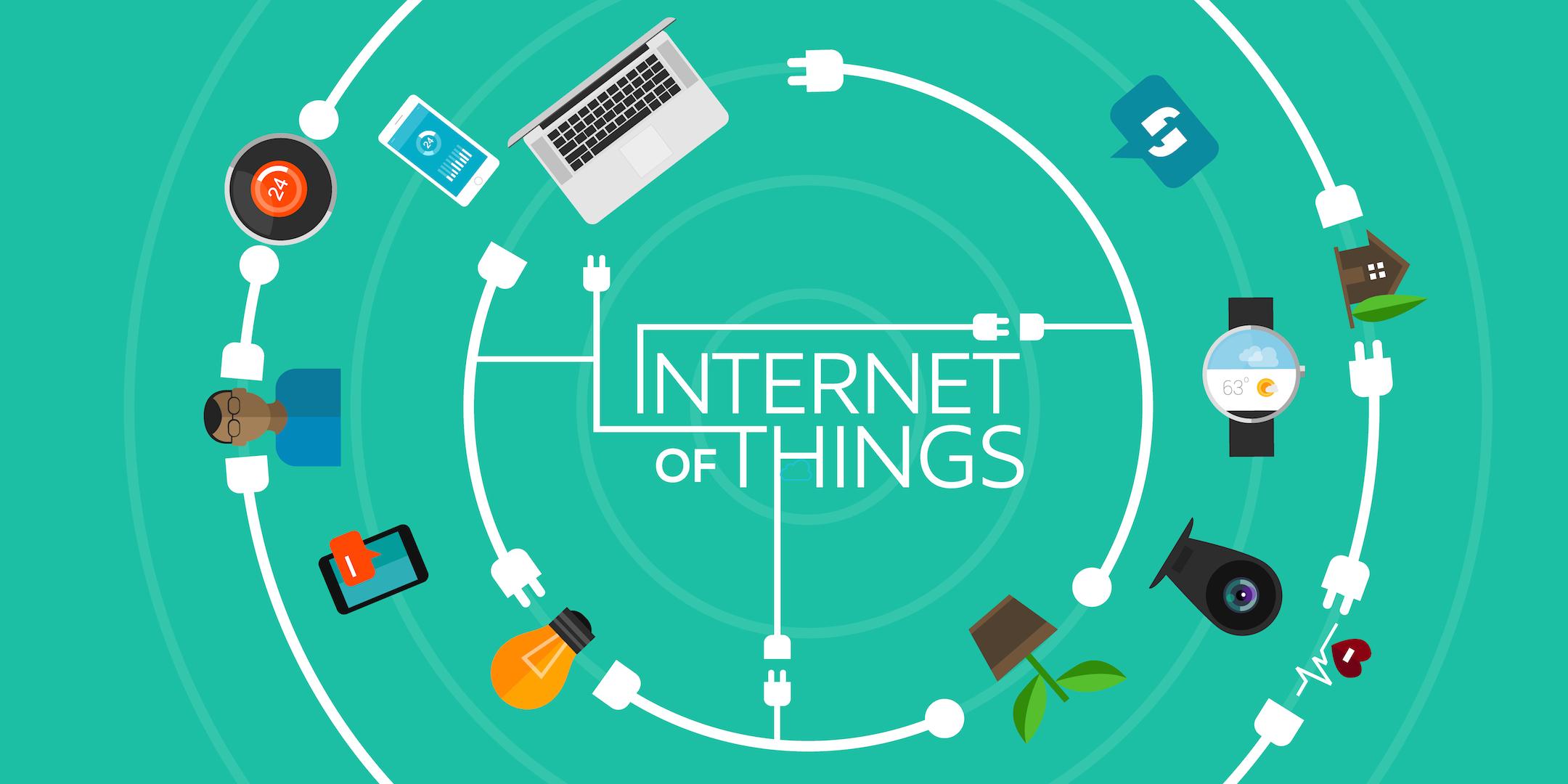

وسایل اینترنت اشیا به صورت قابل توجه و صعودی در حال رشد می باشند. به همراه این میزان رشد ،مشکلات امنیتی و آسیب پذیری های قابل توجهی برای این وسایل به وجود می آید. به این منظور ما باید یک راه حل جامع برای حل مشکل امنیتی آیوتی پیدا کنیم. مصرف کنندگان و شرکت ها به اتفاق نگران خطرات احتمالی امنیتی در راه اندازی یک سناریو آیوتی یا خرید یک وسیله مصرفی مانند قفل هوشمند هستند.

به طور واضح در حال حاظر ما موارد بسیار ترسناکی از هک شدن دستگاه های آیوتی در محصولات خانه های هوشمند را شاهد هستیم که از تجهیزات مربوط به مراقبت از کودکان گرفته تا از بین بردن کامل اینترنت را شامل می شوند. در این مقاله ۵ مورد از هک شدن های رایج در حیطه آیوتی به ما این را آموزش می دهند که چه میزان ایجاد امنیت در دستگاه های مصرفی مورد استفاده، در آینده مهم می باشد.

Mirai DDoS Botnet

مسلما معروف ترین حمله بات نت دی داس (توضیع شده) آیوتی، حمله MIRAI می باشد که با موفقیت همراه بود. این بات نت پهنای باند مصرفی اینترنت را برای شهر های ساحل شرقی آمریکا به طور قابل توجه کاهش و یا به طور کامل از بین برد. این بات نت در ابتدا قادر به اسکن بلاک های بزرگ از آدرس های اینترنتی با پورت های باز Telnet بود. همچنین در ادامه قادر به ورود به آن وسایل با استفاده از ترکیب 61 نام کاربری و رمز عبور هایی که اغلب به عنوان پیش فرض برای این دستگاه استفاده می شود ، بود. با این استراتژی این هکر که دانشجو دانشگاه Rutgers بود توانست یک ارتش بزرگی از بات نت ها برای خود فراهم کند.

خوشبختانه این بات نت هدف مخربی را برای خود نداشت. (ظاهرا آنها در تلاش برای به دست آوردن یک مزیت یا ویژگی خاص در بازی کامپیوتری Minecraft بودند)، اما این نشان می دهد که چه میزان این آسیب پذیری ها در صورت دسترسی در دستگاه های آیوتی می توانند خطرناک باشند.

جیپ و دزدیدن مجازی خودرو

در سال 2016، دو هکر، چارلی میلر و کریس والاسک، موفق به کنترل یک جیپ چروکی در یک ربایش خودرو کاملا مجازی شدند. نگران نباشید، راننده واقعی در خودرو بود تا میزان اهمیت چهارچوب امنیتی این موضوع را نشان دهد.

پس از پیدا کردن یک آسیب پذیری در وسیله نقلیه، هکرها در حالی که راننده در حرکت بود، کنترل توهیه، رادیو، شیشه جلو اتومبیل و غیره را در دست داشتند.به سرعت پس از آن، چهره های میلر و والاسک بر روی صفحه نمایش دیجیتال خودرو ظاهر شد و راننده کنترل ترمز خودرو، شتاب دهنده و فرمان خودرو خود را از دست داد. در نهایت آنها توانستند وسیله نقلیه را به توقف کامل برسانند.

این دو نفر یک لیست کامل از ماشین های قابل هک را منتشر کردند. این کار باعث شد که خودروسازان بخواهند برخی از نرم افزارهای خودرو ها را پچ کنند و کاربران را تشویق کنند تا سیستم ها و نرم افزار های خود را مرتبا به روزرسانی کنند.

Owlet بی سیم برای نظارت بر ضربان قلب نوزادان

اولت یک سنسور نظارت بر ضربان قلب است که در جوراب نوزادان قرار می گیرد. این دستگاه داده ها را به صورت بیسیم به درگاه مرکزی متصل شده خود می فرستد. اگر چیزی غیر از عادی باشد ، والدین می توانند هشدار ها را در گوشی های هوشمند خود را تنظیم کنند و ببینند.

در ابتدا به نظر می رسد که آرامش ذهنی مناسبی برای مصرف کننده آن را به ارمغان می آورد. با این حال، آسیب پذیری کشف شد که ارتباط به شبکه هاب بی سیم مرکزی که دستگاه ها به آن متصل هستند به طور کامل رمزگذاری نشده است و هیچ احراز هویت برای دسترسی به آن نیاز ندارد. این بدان معنی است که اگر کسی در محدوده پوشش دهی بی سیم آن قرار گیرد و به شبکه نفوذ کند می تواند به راحتی مانع از رسیدن هشدار ها به والدین شود.

Devil’s ivy و حمله روب گلدبرگ

در سال جاری، Wired گزارش داده است که هک آیوتی که به عنوان حمله روبه گلدبرگ شناخته می شوند، به طور فزاینده ای زیاد و مطرح شده است. این هک از یک آسیب پذیری به نام Devil’s ivy استفاده می کنند و کاری مشابه این مراحل انجام می دهند:

1- حمله با هدف قرار دادن یک دوربین امنیتی می باشد که به یک آسیب پذیری معتبر در آیوتی به عنوان Devil’s ivy شناخته می شود.

2- مهاجم برای شروع حمله در شبکه اینترنت چنین دوربین آسیب پذیر را پیدا می کند.

3- مهاجمان با بهره برداری از Devil’s ivy و استفاده از آن برای بازنشانی به تنظیمات کارخانه دوربین و در نهایت گرفتن دسترسی روت عمل می کنند.این عمل به آنها کنترل کامل از دسترسی ها را می دهد.

استفاده از یک دوربین IP میتواند دسترسی کامل به تصاویری در داخل یک ساختمان شرکت به هکرها بدهد، به عنوان مثال، جایی که آنها میتوانند به کدهای دسترسی/ امنیتی کارمندان، برنامه های افسران امنیتی و موارد دیگر دسترسی داشته باشند.

واقعا بد است ، موافقید؟ محققان در این سناریو در واقع عملیاتی از این نوع حمله زنجیره ای را به نمایش گذاشتند و امیدوار بودند تا آگاهی بیشتری در مورد ضرورت رسیدگی به بحران امنیتی آیوتی را افزایش دهند.

CloudPets

یک اسباب بازی پر از وسایل ارتباطی اینترنتی که اجازه می دهد پدر و مادر و بچه ها پیام های صوتی را به یکدیگر ارسال کنند، به نظر می رسد یک ایده عالی بر روی کاغذ است. اما اسباب بازی های CloudPets یک رخداد غیر منتظره ای به همراه خود داشت. ایمیل ها و کلمه عبور والدین، و همچنین خود پیغام های به صورت آنلاین برای هکرها در معرض دسترسی قرار گرفتند.

پل استون، یک محقق امنیتی که به بررسی اسباب بازی های CloudPets پرداخته، گفت: “هر کسی که در محدوده 10 متری این وسایل با یک تلفن هوشمند معمولی است میتواند به آن متصل شود. وقتی ارتباط برقرار می کنید می توانید دستورات و داده ها را ارسال و دریافت کنید.”

تروی هانت، که آسیب پذیری را کشف کرد، گفت که شواهد واضح است که مجرمان سایبری پایگاه داده را حداقل دو بار در عوض درخواست پول از شرکت ذکر شده باج گیری کرده اند. پایگاه داده به صورت رمز شده و بی استفاده در آمده و با پرداخت مبلغ مورد نظر به هکر این داده ها به صورت امن و از رمز نگاری خارج شده در دسترس مجدد شرکت قرار می گیرید.

جمع بندی

آیا موضوعاتی که در این مقاله مطرح شد، سبب ترس شما می شود؟ قطعا حالا شما قبل از خرید یک محصول متصل به اینترنت تحقیق می کنید. مخصوصا آنکه این محصول در خانه شما زندگی می کند و استفاده می شود یا با کودکانتان در ارتباط است. اگر شما در حال ساخت یک محصول متصل به اینترنت هستید، اجازه دهید این درسی برای شما باشد که بیان می کند ضعف های امنیتی به چه صورت می باشند.